北京中文版.NETReactor次坐标轴

为什么*有模糊技术还不够?.NETReactor模糊技术**是将您的源代码处理成难以理解的形式,并非不可分析。它是通过把您赋值给类、方法、属性和变量的有意义的名称替换成无意义的名称来迷惑**者,例如,将变量名"counter"使用"A4DF3CV89G"替换。对于**者来说,这些难以理解的名称会很混乱,并且很难记住;但是并不影响.NET框架的解析。需要注意的是,模糊对于方法(Method)并没有任何保护。.NETReactor可以做到所有模糊工具可以做到的,并且可以为您的源代码添加多层保护,阻止任何非法的侵权行为。.NETReactor的保护系统到为止还未被**过,这点对模糊工具而言是无法相提并论的。.NET Reactor支持所有dotnet实现。北京中文版.NETReactor次坐标轴

.NETReactor

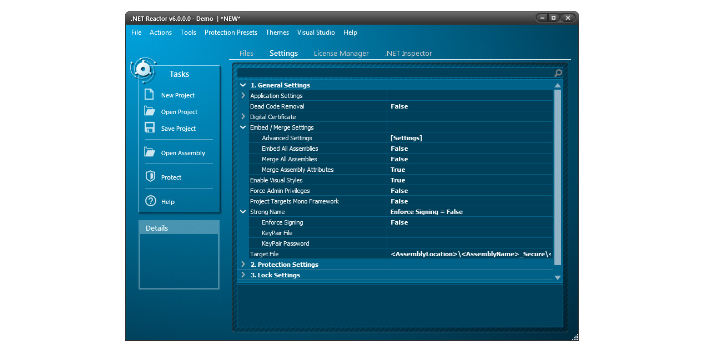

构架.NETReactor支持所有dotnet实现,包括.NETFramework、.NET5.0、.NETCore和ASP.NETCore。这样就可以为Xamarin、Unity和Blazor程序集提供***的保护支持一体化您可以通过直观的GUI或命令行使用.NETReactor。我们的命令行生成器使在脚本中使用.NETReactor变得非常容易。VisualStudio插件和DevOps任务可帮助您将Reactor集成到您的构建环境中。.NET 5.0/6.0、NET Core和.NET标准程序集、SQL Server CLR程序集、Mono应用程序和库、Unity程序集。程序保护.NETReactor反篡改Control FlowObfuscation:混淆控制流。

新建DLL加密.bat文件,编写代码然后剩下的就是将需要加密的DLL或Exe拷贝到和脚本文件同级目录,然后双击DLL加密.bat脚本即可。代码解读1、删除当前目录下的ProtectedDLL目录2、遍历当前目录下所有的.dll和.exe,加密后存放到ProtectedDLL目录3、删除被加密的原.dll或.exe文件4、**终加密dll存入在ProtectedDLL目录提示:需要将DOTNET_REACTOR安装目录添加到系统环境变量,或者写全路径也可以。.对dll文件、exe文件进行反编译混淆对dll进行内部加锁,限制其使用的固定机器、固定时间、部署次数。

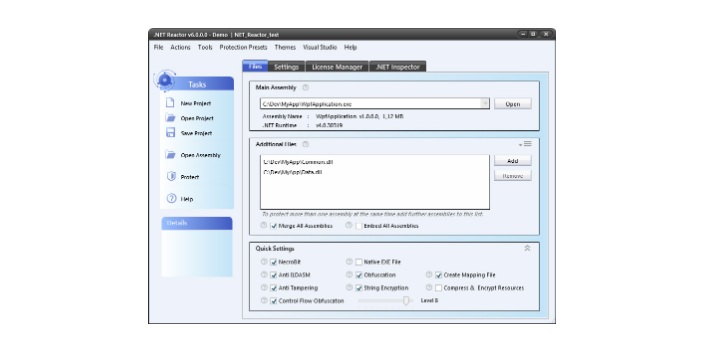

因为我喜欢用C#开发一些比较实用的程序,有部分会拿来出售。但是C#开发好用,加密却不好用,虽然写的软件都一般,但不想轻易被人**,而且想增加许可证功能。于是查了很多资料,发现.NETReactor很适合解决我的问题。找了***,也终于找到几个能用的软件,先将软件安装好,接下来直接讲软件的使用。保护程序打开要加密的.exe程序或者.dll库文件,勾选快速设置下的选项,根据需要选择即可,不要选太多。有时勾选混淆程序无法启动,则不勾选,或者将程序所引用的dll也一般添加进来混淆。NET Reactor 6.9.0 x64。

预JIT方法结合本机EXE文件功能和NecroBit,.NETReactor能够将托管方法转换为真正的x86本机代码。只有不影响运行时和平台行为的方法(主要是属性getter/setter等小方法...)才会转换为本机代码。从本质上讲,此功能具有针对装配修改的内置保护。声明性混淆声明式混淆支持允许您直接定义应从混淆中排除哪些类型和成员。这可以通过在源代码中使用自定义属性System.Reflection.ObfuscationAttribute来完成。.NETReactor自动检测属性并从混淆中排除相应的类型和成员。字符串加密字符串加密使***难以理解您的代码并尝试对您的程序集进行代码修补,因为他将无法识别消息文本或其他有用的字符串,从而更难以识别修补代码的位置.此功能具有针对装配操作的内置保护。控制流混淆控制流混淆将方法中的代码转换为意大利面条代码,在保留代码功能的同时,使人眼和反编译器很难遵循程序逻辑。反编译器无法将意大利面条代码反编译回您的原始源代码。资源加密和压缩.NETReactor可以通过压缩和加密托管资源来提高保护和程序集大小。在运行时,资源会在需要时自动解压缩和***。.NET Reactor 应用行业**的 NecroBit 技术来构建本地代码保护墙。福建新版本.NETReactor如何安装

.NET Reactor、正版、下载、试用、购买、代理、价格。北京中文版.NETReactor次坐标轴

.NETReactor引用代理:这种保护基本上隐藏了对另一个函数内部的函数的所有调用。“正常”模式没有多大帮助,但会使读取代码变得更加吃力。此模式不会被防病毒应用程序检测到。“强”模式更有趣。.NETReactor它隐藏方法代码和一些额外的内存块,并使用一个解码器函数来读取它,并创建一个包含原始代码的动态方法。这是非常困难的,因为您将看不到调试器中的代码(至少我不知道如何)。这种模式有时会被检测出是恶意的。AntiIDasm:可以启用,不用担心。它只是设置了一个标志,说“请不要***我的混淆”。我想ILSpy(曾经)尊重过这面旗帜。北京中文版.NETReactor次坐标轴

上一篇: 天津流程控件MindFusion流程图