白盒加密技术

移动设备安全管理是确保企业移动业务安全高效运行的关键环节,它涵盖了设备资产管理、设备安全管控和设备合规检测等多个方面。通过灵活的策略配置和细粒度的管控措施,企业可以实现对移动设备从部署安装、注册使用到淘汰回收的全生命周期管控。采用多因素认证机制,如密码、短信验证码等,不 *验证用户身份,还与设备进行绑定,确保只有经过验证的设备才能接入企业网络,从而提高安全性。设备信息的采集和设备指纹的生成,通过指纹比对技术进一步确保了设备的合法性和安全性。,实现设备、应用、网络和数据的可信防护。白盒加密技术

移动应用安全沙箱技术为移动应用提供了一个受保护的运行环境,有效防止了数据泄露、权限滥用和隐私侵犯等安全风险。通过将开发完成的移动应用APP上传到管理平台并进行安全沙箱处理,应用程序能够在一个隔离的环境中执行,无需改变原有代码,安全沙箱的防护功能就被无缝集成进去。这样,即使在外部环境存在威胁,应用和其数据也能得到有效的保护。安全沙箱技术的实施加强了对敏感权限的控制,对个人隐私的保护,以及对数据的加密处理,同时也能够监测应用运行时的异常行为和潜在风险。白盒加密技术为了应对移动化发展中涉及的移动设备、移动应用、网络通信等安全问题,可以使用MSP移动安全管理平台。

上讯信息MSP移动安全管理平台,采用上讯信息定制的警务终端,通过可信计算、安全桌面、终端管控、应用商店、安全沙箱和威胁监测等功能,实现移动警务的终端设备、警务应用以及敏感数据的全生命周期保护,同时通过与智能门禁系统联动实现终端模式即时自动切换,极大限度的提高使用灵活性。方案遵循零信任安全架构,采用检测与响应的自适应机制,通过警务定制的安全终端和应用安全沙箱技术,构建一体化、智能化、全周期的移动警务整体安全防护体系。

移动应用安全加固是一项至关重要的安全措施,它通过在移动应用发布前对其实施一系列强化技术,确保应用在面对逆向工程、篡改、调试等威胁时具有更强的抵抗力。在这一过程中,管理平台利用虚拟机保护机制、JAVA2C技术以及白盒加密技术等先进手段,对移动应用进行自动化加壳处理,动态加载和实时钩子技术防止了应用的逆向分析和二次打包,而虚拟机保护则有效抵御了动态调试和注入攻击。同时,透明加*密密技术保障了应用中敏感数据的安全,防止数据泄露。所有这些加固措施都以策略形式提供,使得企业用户可以根据自身需求灵活选择和配置,确保了安全加固不会影响用户体验。此外,安全加固产品兼容性强,支持*新操作系统版本和主流设备,保证了在不同环境下应用的安全性和用户的良好体验,是移动应用开发和发布前不可或缺的安全防护环节。安全沙箱,动态过滤构建可信环境。

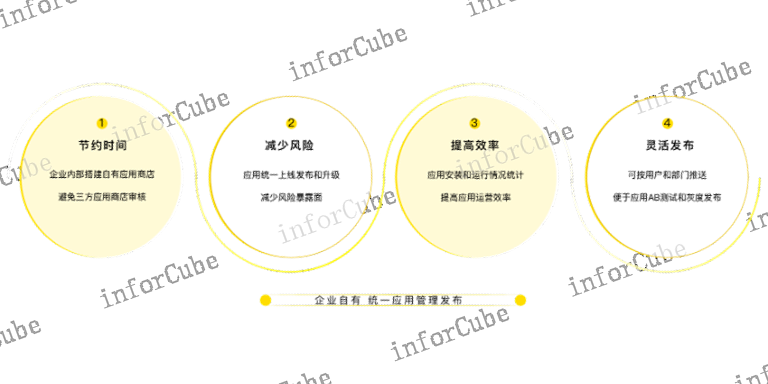

移动安全管理平台是一套综合性的安全*密决方案,旨在为移动业务提供*面的安全保障。在移动端,该平台以安全桌面APP作为 *心载体,通过应用商店实现移动应用APP的分发和安装,同时利用安全桌面作为移动门户和统一入口,负责文档材料和消息内容的分发,为终端用户提供便捷的使用帮助和问题反馈收集服务。在服务端,管理平台提供了一个直观的操作界面,使管理人员能够有效地进行用户管理、应用管理、设备管理、策略管理、报表管理和日志管理等日常操作管理和运行维护工作。该平台通过数据采集、风险分析和安全防护技术,为移动业务的全周期,包括需求设计、编码开发、系统测试、上线发布以及运维运营等阶段提供安全赋能。这样的一体化安全管理平台不 *实现了移动业务的统一高效管理,还提供了统一的安全防护和统一的风险监测,确保了移动业务的安全性和稳定性,为企业的移动化转型提供了坚实的安全基础。数据保护,数据泄漏防护隐私保护。良好用户体验

移动安全管理平台能集中管控企业移动设备,保障数据安全。白盒加密技术

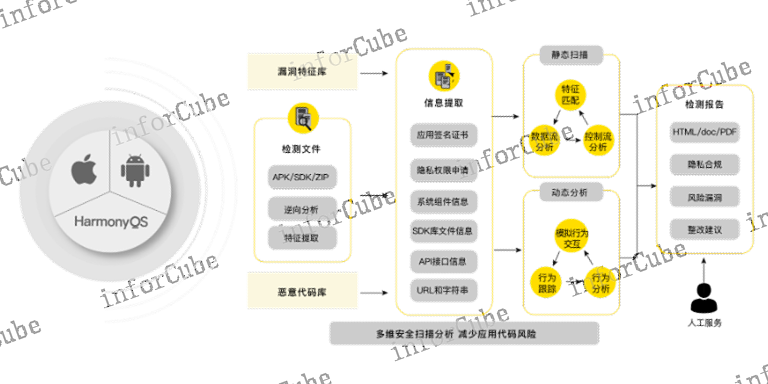

移动应用防逆向保护是保障移动应用安全的重要手段,它通过一系列复杂的技术措施来加固移动应用的代码,防止逆向工程和**密。这些措施包括加壳加密、控制流混淆、虚拟化指令等,它们共同作用于移动应用的DEX文件、SO库文件和JS文件,确保这些关键组件不被轻易*密密和分析。动态加载技术使得代码在运行时才被加载,增加了代码的隐蔽性。JAVA2C技术将Java代码转换为C代码,使得即使代码被反编译,也难以识别原始逻辑。VMP技术通过在代码执行前进行变换,使得逆向分析者难以还原源代码。此外,对SO库文件的深度混淆和对JS代码的虚拟化处理,进一步提高了代码保护的强度。这些技术不 *保护移动应用本身,也适用于JAR或AAR等SDK库文件,防止逆向分析和代码窃取,确保了移动应用和相关库文件的安全性和开发者的知识产权得到有效保护。通过这些综合性的安全措施,移动应用的代码安全性得到了 *著提升,为移动应用的开发和发布提供了坚实的安全基础。白盒加密技术